Les 10 mesures de sécurité des TI : No 5, Segmenter et séparer l'information – ITSM.10.092 - Centre canadien pour la cybersécurité

Concept De Cybersécurité. Sécurité Informatique.Mécanisme De Protection, Confidentialité Du Système.Cadenas Fermé Avec Micro Schéma.Concept De Sécurité. - Rendu 3D Banque D'Images et Photos Libres De Droits. Image 125674716

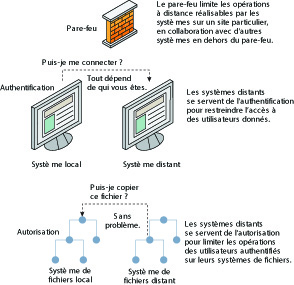

Mécanismes de sécurité réseau - Sécurisation des systèmes et des périphériques connectés dans Oracle® Solaris 11.2

Honeypot Mécanisme De Sécurité Informatique Défini Pour Détecter Les Tentatives De Contre-attaque D'utilisation Non Autorisée Des Systèmes D'information Appâtage Utilisé Pour Bloquer Un Pirate Informatique Illustration Vectorielle Plate | Vecteur Premium